OODA 自動循環的執行機制:一種有競爭力的決策工具

是時候重新採用 OODA 自動循環的執行機制了,這樣網路安全團隊就可以靈活快速行動 ⋯⋯(這是美國空軍提出的一個戰術執行機制,經營者必看!)

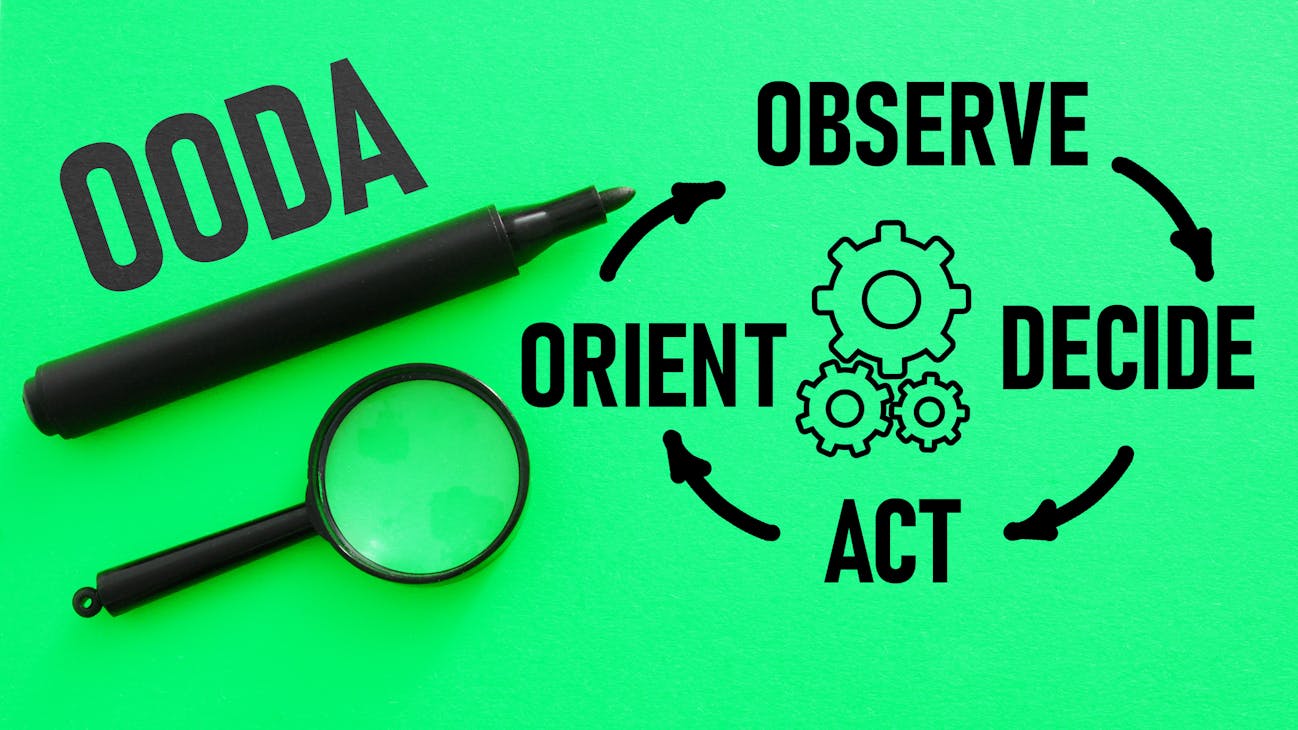

OODA 自動循環的執行機制,已經存在了大約 50 年,幾十年來,我們在網路安全的背景下提到了它。由約翰·博伊德上校開發的 OODA 自動循環 —— 觀察、引導、決定和行動的縮寫(observe, orient, decide and act) —— 描述了他訓練美國的決策週期。空軍飛行員在混戰中使用,當掌握後,允許他們智勝對手。概念是,如果你能比你的對手更快地度過這個週期,你就可以在戰鬥中獲得優勢。鑑於安全自動化是如何演變的,我認為 OODA 自動循環值得重新審視。

讓安全能自動化的執行,是行業談論和辯論了相當長一段時間的話題,但最後,我們看到組織對此更有信心。事實上,84% 的人現在對自動化結果有一定程度的信任,高於去年的 59%,98% 的人表示他們的自動化預算正在增加。然而,被視為採用的首要障礙的技術仍然存在。

SOAR 平台奠定了基礎

為了理解原因,讓我們把時鐘倒退到第一類解決方案,真正以自動化為中心 —— 安全佈署編排、自動化和反應(SOAR,security orchestration, automation, and response)平台。組織求助於他們,用一套「操作教戰守則」,透過自動執行來應對事件或問題,以減輕安全人員的工作,而無需過多的人工干預。早期的 SOAR 平台起步很快,但它們專注於整個流程的自動化,需要大量的工程和實施專業知識來建立。此外,由於環境是動態和變化的,「操作教戰守則」需要頻繁更新,這需要時間,需要人類的洞察力和參與。隨著「操作教戰守則」數量的增加,複雜性也在增加,組織很快發現這種過程驅動的方法,並沒有像預期的那樣簡化營運。

從那時起,自動化不斷發展,一種資料驅動的方法開始出現,允許安全團隊專注於自動化幾個定義明確的簡單步驟。例如:當發生「X」時,請始終執行以下步驟。「X」不一定經常發生或密集,並花費大量時間。那不是重點。關鍵是,當我們可以崩潰完成一系列步驟所需的時間,並消除複雜性時,我們可以比對手更快地移動,並獲得 OODA 自動循環的執行意圖的優勢。

- 讓我們從一個簡單的場景開始,用自動化來建立對內部威脅和事件資料的各種情境。第一步可能是:當發現外部威脅情報,包括所偵測到的 IP 位址來源,進入我們的安全操作平台時,開始檢視它們,並用國家所關注的資安作業,將這些威脅隔離。單獨地對這一步驟形成自動化作業,是一種快速簡便的方法,可以加速該自動循環的執行,並更快地到達決策點和行動點。

- 在此場景的基礎上,我們可以進入啟用延伸檢測和反應(XDR,extended detection and response)的領域。下一步可能是:獲取與該 IP 地址組與相關的任何檔案族群,並將其傳送到 SIEM(安全性資訊與事件管理,Security information and event management),以確保它在警報集中。如果資料高於一定風險評分,我們也可能決定自動將該資料推送到端點做檢測,以及執行反應(EDR)系統。

- 接下來,我們可以建立一個步驟,自動提示:提醒情報分析師,關注這個威脅對手 IP 位址,與相關檔案的比對,這減少了人與人的通訊時間。分析師可以快速轉向該對手,並可能瞭解到與該對手相關的其他 IP 位址,並在其他工具中尋找這些位址的證據。

- 如果情報分析師發現其他跡象,顯示可能發生壞事,這種情況的最後一步可能是:自動提醒威脅搜尋團隊,他們有線索進一步追趕。

透過確定我們知道每次都會發生的幾個簡單步驟,並根據資料和業務邏輯觸發它們,我們能夠自動執行四個單獨的工作流程,並將它們一起推送,以建立和自動化一個定義明確的流程,並加速這套機制的執行。

像戰鬥機飛行員一樣,網路安全團隊必須靈活並快速行動。OODA 自動循環的執行機制,是關於收集和處理與當時相關的快速變化的資訊,並更快地做出決策和採取行動來擊敗對手。只有當資料(而不是過程)推動自動化時,這才有可能。

關於作者:Chris Jacob 是 ThreatQuotient 負責威脅情報工程的副總裁。作為威脅情報工程副總裁,Chris Jacob 主管著一個全球工程師團隊,與潛在客戶和客戶合作,評估他們當前的情報方法,瞭解他們的需求,並為他們提供產品驅動的解決方案。Chris 在資訊保安方面有超過 15 年的經驗,從在海軍陸戰隊期間擔任營資訊系統協調員開始,包括在 Sourcefire、Fidelis Cybersecurity 和 Webroot 擔任主管職務。

0 comments:

張貼留言