|

| Klacci 凱樂奇 校園安全系統 |

(請點擊 ↑ 連結詳細介紹)

定義了基於政策的連線門禁控制(Policy-based access control)

基於政策的門禁控制(PBAC),是一種結合了基於角色的門禁許可權和物件屬性的門禁控制策略。 對網路資源的連線存取,透過書面政策進行記錄和控制。

PBAC 根據業務角色確定使用者許可權,但也允許管理員透過基於屬性的精細控制來保護資源。 這使得它成為純基於角色的門禁(或連線存取)控制和基於屬性的控制的靈活替代品。

本報導將介紹基於政策的門禁控制系統。 我們將得知:

- PBAC 如何工作和實現策略。

- PBAC 的好處和與使用相關的挑戰。

- PBAC 與其他門禁策略的比較。

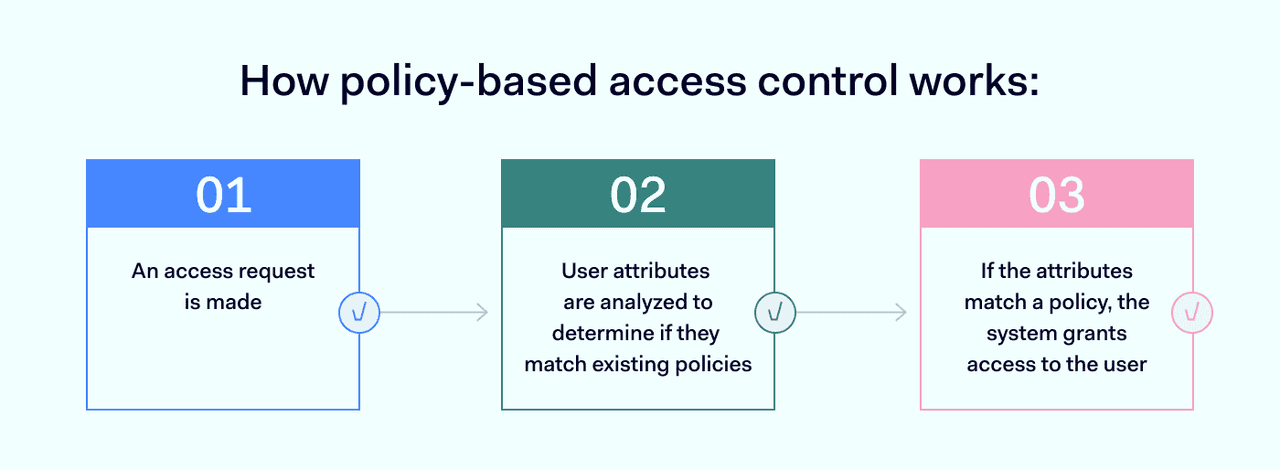

基於政策的門禁控制是如何運作的?

PBAC 將兩個不同的門禁控制概念彙集在一起:基於角色的特權和基於屬性的策略。

基於角色的簡介

網路使用者有一個與其業務角色關聯的配置檔案。 角色在門禁、讀取、寫入和傳輸資料方面,具有不同的許可權。

基於屬性的策略

策略在 XACML 中編碼,但表示為文字描述。 屬性是影響使用者訪問的應用或資料的方面。 配置檔案可以簡單,也可以更複雜。 管理員可以根據身份、位置、時間,和許多其他屬性,使用它們來控制門禁、讀取、寫入和傳輸資料。

屬性是 PBAC 的核心。 基於政策的門禁技術,使用一系列屬性來確定對文件、資料庫或應用的訪問。 屬性的例子包括:

- 主題屬性 —— 有關使用者訪問資源的資訊。 這可能包括姓名、部門、工作角色或專案成員資格。

- 物件屬性 —— 有關應用或檔案的資訊。 這可能包括檔案類型、大小和位置。

- 操作屬性 —— 有關特定主題允許操作的資訊。 這可能包括讀取、刪除、寫入、傳輸,或複製等命令。

- 環境屬性 —— 有關使用者如何連線存取資源的上下情境關聯資訊。 這可能包括訪問時間、地理位置或裝置類型。

管理員可以在每個角色和資源的邏輯策略中,將這些屬性連結在一起。 在引擎蓋下,策略應用布林(Boolean)邏輯來確定訪問。 使用者可以看到關於誰可以訪問資源,以及允許訪問的條件的清晰描述。

基於政策略的門禁控制的好處

基於政策的門禁控制的好處包括:

提高安全性

管理門禁許可權可以非常詳細。 精細控制允許公司客製化資料安全策略。 使用者的小子集,可以更改或刪除高價值資訊。 但相同的資料可以被更大的社群看到。

簡化的合規性

PBAC 的靈活性有助於合規。 管理員可以根據 HIPAA 或 PCI-DSS 等法規建立政策。 他們可以保護特定的資料條目和物件。 管理員可以保護本地和雲端網管資產。(HIPAA 是美國醫療、醫事人員的相關法律規範)

集中管理

安全團隊可以集中管理策略,並將其分發給所有使用者和資源。 中央政策資料庫使更改門禁策略變得容易。 它們還使審查門禁系統更簡單。

可擴充性

隨著使用者社群的擴大或新應用上線,靈活的門禁政策會迅速變化。 公司在擴充門禁控制的同時可以順利發展。

基於政策的門禁控制的挑戰

與基於政策略的門禁控制相關的挑戰包括:

政策複雜性

當應用於許多地點和 IT 系統時,PBAC 可能會變得複雜。 管理員必須確保每個使用者都擁有正確的許可權。 這需要仔細的計劃。

抵制變化

改變政策可能很困難。 重大變化影響了大量員工的使用者訪問。 管理員經常選擇變通辦法,而不是策略政策更新。

訓練和意識

員工需要知道哪些政策正在實施。 措辭拙劣的政策讓使用者感到困惑。 如果員工在未獲得門禁許可權時尋求替代門禁路線,這可能會導致安全崩潰。

如何實施 PBAC?

在實施基於策略的門禁控制之前,管理員必須對使用者角色和應用使用情況進行建模。PBAC 目的在將使用者角色與安全使用資源,所需的屬性相匹配。

每個角色都應該擁有一組相關資源的特權。 然後,管理員可以新增精細的策略控制組成,根據安全需求自定義訪問。

例如,瞭解有多少員工遠端工作可能很重要。 如果遠端工作很常見,管理員可能會新增 VPN 使用,或多重身份驗證作為所需屬性。

組織應該慢慢建構 PBAC 系統,並與員工協商以瞭解他們的要求。 僅新增滿足合規需求,和應對關鍵網路安全威脅的控制。

PBAC 應用示例

在組織需要保護敏感資料,同時允許靈活工作的地方,PBAC 是最有效的。

醫療保健行業就是一個很好的例子。PBAC 系統允許醫療保健提供者,將不同的診所或部門分開。 放射科的專家可以連線存取患者掃描資訊。 但該系統可以拒絕連線存取其他臨床領域的記錄。

醫療保健政策可能非常具體。 門禁控制政策可以規定,醫生「可以在工作時間內連線存取患者記錄,前提是記錄與專業人員的專業領域相關」。 這有助於保護隱私並滿足 HIPAA 的要求。

銀行或保險公司也可能在其安全模型中,使用 PBAC 系統。 例如,分行員工可以「連線存取問其分行的客戶財務資訊」,但無法連線存取銀行更廣泛的客戶資料庫。

PBAC 幫助金融組織遵守合規法規。 這也是一項合理的風險管理措施,可以限制資料洩露和其他資訊保全事件的風險。

PBAC 和 ABAC 一樣嗎?

PBAC 和基於屬性的門禁控制(ABAC,Attribute-based access control)是控制門禁非常相似的方法。 這兩種安全模式,都使用物件和使用者屬性來調節門禁。 它們都非常靈活,易於使用。 但有一個重要的區別。

- 基於政策的門禁控制,描述了基於文字的政策中的門禁規則。

- 基於屬性的門禁控制,在邏輯程式碼中應用控制。 這些屬性不作為政策來表示,在這裡網路使用者不太容易理解。

行政團隊和部門經理更清楚地看到 PBAC。 使用純文字可以更輕鬆地共享政策和討論訪問要求。 這也使做出改變和培訓員工安全使用門禁系統變得更加容易。

PBAC 與基於角色的門禁控制(RBAC,Role-based access control)

基於政策的門禁控制和 ABAC,是基於角色的門禁控制的替代方案。

RBAC

為每個組織角色制訂政策。 每個角色都有特定的門禁許可權。 使用者可以連線存取他們需要的資源。 但一個精心設計的基於角色的門禁控制系統,將限制對所有其他網路資產的連線存取。

PBAC

使用基於角色的配置檔案。 但它將角色與基於上下情境關聯屬性的控制組成相結合。RBAC 適用廣泛的限制,但幾乎沒有靈活性。PBAC 允許管理員建立覆蓋單個檔案的精細門禁系統。

基於策略的門禁控制模型,結合了基於角色和基於屬性的控制功能。 純文字策略為網路資源設定訪問要求。 這些政策適用於角色或授權使用者。 它們可以根據時間、位置和使用者操作進行精細控制。

0 comments:

張貼留言