資訊科技安全(IT),是指用於捍衛組織數位資產的方法、工具和人員。IT安全的目標,是保護這些資產、裝置和服務免受未經授權的使用者(也稱為威脅參與者)的破壞、盜竊或利用。這些威脅可能是外部或內部的,在來源和性質上都是惡意或偶然的。

有效的安全策略使用一系列方法,來儘量減少漏洞,並針對許多型別的網路威脅。檢測、預防和應對安全威脅涉及使用安全策略、軟體工具和 IT 服務。

不幸的是,技術創新使 IT 捍衛者和網路犯罪分子都受益。為了保護商業資產,公司必須定期審查、更新和提高安全性,以領先於網路威脅和日益複雜的網路犯罪分子。

IT 安全由兩個領域組成:實體和資訊。

實體安全

實體安全是保護人員、硬體、軟體、網路資訊和資料免受實體行為、入侵和其他可能損害組織,及其資產的事件的影響。保障企業的人身安全,意味著保護它免受威脅行為者,以及事故和自然災害,如火災、洪水、地震和惡劣天氣。缺乏物理保護可能會危及支援業務營運和流程的伺服器、裝置和實用程式被銷毀。也就是說,人是人身安全威脅的很大一部分。

盜竊和破壞是人類發起的威脅的例子,需要實體安全解決方案。實體安全漏洞不一定需要技術知識,但它可能與資料洩露一樣危險。

實體安全有三個部分:

- 門禁控制

- 監控

- 測試

組織實體安全計劃的成功,取決於有效實施、維護和更新,這些元件中的每一個。

門禁控制

控制對辦公樓、研究中心、實驗室、資料中心和其他地點的門禁,對實體安全非常重要。實體安全漏洞的一個例子是攻擊者進入組織,並使用通用序列匯流排(USB)快閃記憶體驅動器複製,和竊取資料或將惡意軟體放在系統上。

門禁控制的目標,是記錄、監控和限制與敏感和機密實體資產互動的,未經授權的使用者數量。門禁控制可以像牆壁、柵欄和上鎖的門等障礙物一樣簡單。辨識徽章和金鑰碼也是有效實體訪問系統的一部分。實體身份驗證試圖訪問為授權人員保留的裝置,和區域的使用者身份的絕佳方式。更複雜的訪問控制方法,包括各種形式的生物辨識身份驗證。這些安全系統使用生物辨識技術,或獨特的生物特徵來驗證授權使用者的身份。指紋和臉部辨識是這項技術常見應用的兩個例子。

監控

監控涉及用於監控設施和裝置內外活動的技術和戰術。許多公司安裝閉路電視攝影機,以保護其建築物的周邊。這些攝影機既是對入侵者的威懾,也是事件響應和分析的工具。攝影機、熱感測器、運動探測器和安全警報器,只是監控技術的一些例子。

測試

測試是提高實體安全的可靠方法。 擁有強大安全協議的公司測試其政策,看看是否需要更新或更改。此類測試可能包括紅色團隊合作,一群道德駭客試圖滲透到公司的網路安全協議中。

資訊保全

資訊保全也被稱為 infosec。它包括用於管理保護數位和非數位資產的流程、工具和政策的策略。如果有效實施,infosec 可以最大限度地提高組織預防、檢測和應對威脅的能力。

Infosec 包括幾個專門的安全技術類別,包括:

應用程式安全,以保護應用程式免受試圖操作、訪問、竊取、修改或刪除軟體及其相關資料的威脅。應用程式安全使用軟體、硬體和策略的組合,稱為對策。常見的對策包括應用程式防火牆、加密、補丁管理和生物辨識身份驗證系統。

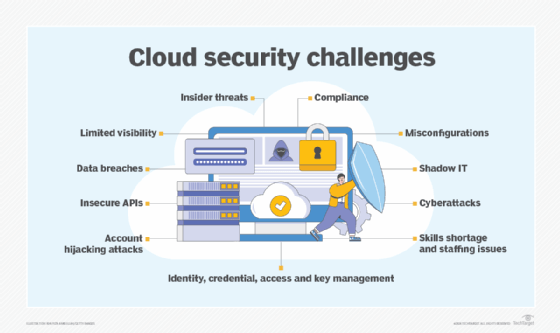

雲安全是一套目的在保護雲端運算環境中的,資料和基礎設施的政策和技術。 雲安全的兩個關鍵問題,是身份和存取訪問管理以及資料隱私。滲透測試、網路協議維護、中間人(MitM)檢測和應用程式掃描,是 infosec 專業人士用於保護資訊機密性的一些工具。

雲安全是雲服務提供商(CSP)和租戶或租用伺服器和儲存等,基礎設施的業務共同承擔的責任。如果 CSP 協議構建不完善,雲安全中可能會出現法律灰色地帶。例如,如果租戶的伺服器被訪問另一個租戶伺服器的網路犯罪分子損壞,那麼可以清楚地瞭解誰該歸咎於誰?

在建立安全連線之前,端點安全要求網路節點符合某些安全標準,如《聯邦資訊保全現代化法》。 節點裝置包括個人電腦、膝上型電腦、平板電腦、智慧手機和裝置,如銷售點終端、條碼讀取器、感測器和物聯網(IoT)裝置。

網際網路安全是保護使用網際網路的軟體應用程式、網路瀏覽器和虛擬專用網路。例如,加密等技術保護資料免受惡意軟體、網路釣魚、MitM 和拒絕服務攻擊等攻擊。

行動安全被稱為無線安全。它保護行動裝置,如智慧手機、平板電腦和膝上型電腦,以及它們連線的網路免受盜竊、資料洩露和其他攻擊。

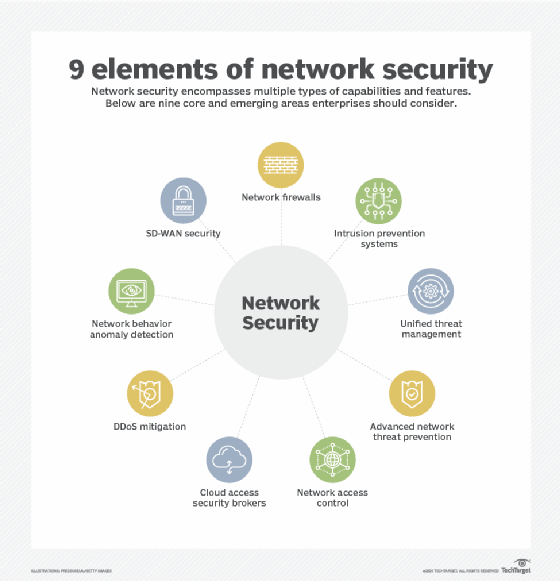

網路安全保護網路基礎設施和連線到它的裝置,免受未經授權的訪問存取、惡意使用和修改等威脅。

供應鏈安全保護公司與供應商之間的網路,供應商通常可以訪問員工資訊和智慧財產權等敏感資訊。2020 年的 SolarWinds 資料洩露顯示,當供應鏈通路監控不力時,組織是多麼脆弱。SolarWinds 是一家 IT 公司,負責管理客戶網路和系統,並可以訪問客戶的 IT。 一旦駭客滲透到 SolarWinds 的更新伺服器中,他們就能夠安裝一種病毒,作為客戶端系統和資料的數位後門。

資訊科技安全概念和原則

一些概念和原則構成了 IT 安全的基礎。 一些最重要的是:

- 應用程式生命週期管理。這透過減少錯誤、設計缺陷和配置錯誤的暴露,從而保護了應用程式開發過程的所有階段。

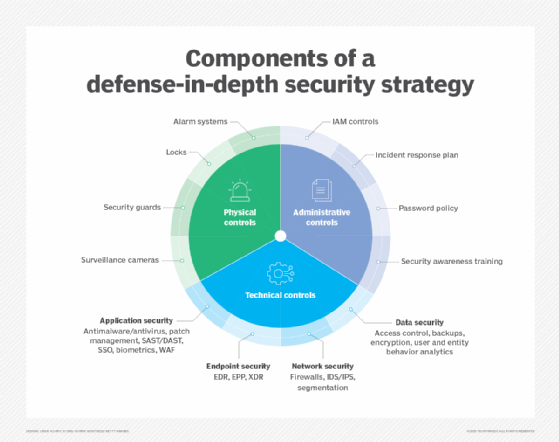

- 深度防禦。這是一種同時使用多種對策來保護資訊的策略。這些方法可以包括端點檢測和響應、防病毒軟體和殺死開關。深度防禦基於軍事原則,即敵人比單層防禦系統,更難擊敗多層防禦系統。

- 補丁管理。獲取、測試和安裝應用程式、作業系統和韌體中有缺陷的程式的補丁和更新。

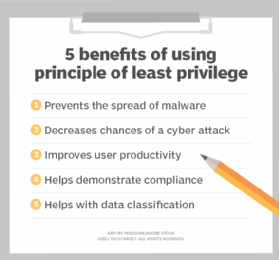

- 最少的特權原則。該原則透過將使用者和程式訪問限制,在他們完成工作,或功能所需的最低訪問許可權級別,來加強 IT 安全。

- 風險管理。這是辨識、評估和控制威脅組織 IT 環境的安全風險的過程。

- 漏洞管理。透過這種方法,安全管理員透過辨識、驗證、解決和修補出現的 IT 安全弱點來定期檢查漏洞。

這些是 IT 安全和技術的一些最重要的概念和原則。然而,結合所有這些原則並不能保證組織的 100% 安全。這是每個 IT 安全主管者和企業,面臨的一個根本問題。然而,透過佈署全面的安全策略,組織可以抵禦實體安全和資訊保全威脅。

網路安全與 infosec

考慮到資訊保全與端點、物聯網和網路安全的交叉點,很難將資訊保全與網路安全區分開來;然而,存在明顯的區別。一個區別是地緣政治問題。網路安全可以指保護一個國家或政府資料免受網路戰的防禦機制。這是因為網路安全包括保護資料,及其相關技術免受威脅。

另一方面,資訊保全側重於確保資訊可用,保密並保持其完整性。

瞭解更多關於企業 IT 今天面臨的資訊保全威脅。

0 comments:

張貼留言