與網路責任的鬥爭,是保護各種類型和規模企業的戰爭中,不斷變化的戰場,安全整合商站在第一線。然而,由不安全的攝影機、過時的門禁控制系統和其他實體安全措施引起的漏洞,可能會使終端使用者面臨風險,必須填補這些安全漏洞。

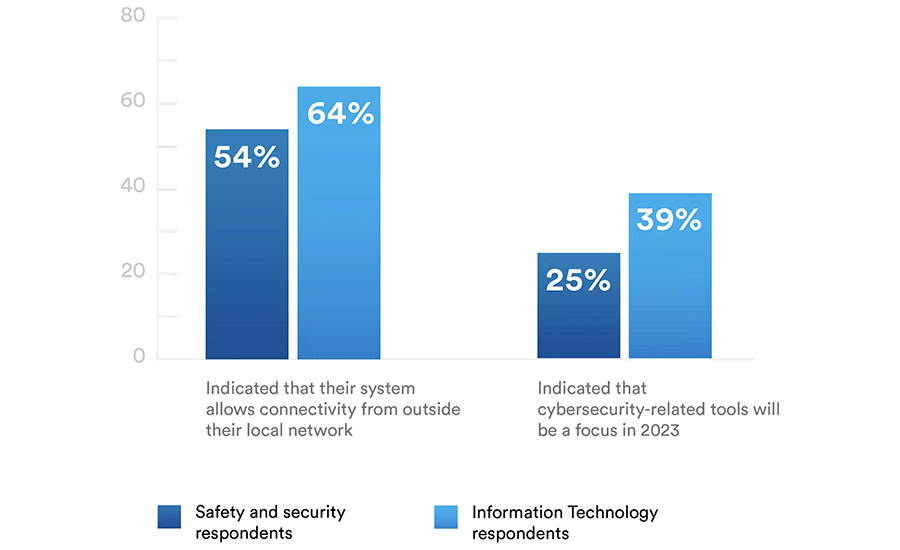

總部位於蒙特婁的 Genetec Inc.最近進行了一項調查,該調查發現,到 2023 年,網路安全仍然是世界各地實體安全專業人士最關心的問題,近一半的受訪組織,在 2022 年啟動了改進的網路安全策略,超過三分之一的組織希望在未來 12 個月內,投資於與網路安全相關的工具,以改善其實體安全環境。

Genetec 調查發現,在去年實體安全團隊佈署的與網路安全,和資料保護相關的許多功能中,實體安全硬體和門禁控制管理網路強化最受歡迎,40% 的受訪者實施了針對這些功能的新措施。

位於溫哥華的 PSA 安全網路成員 Paladin Technologies 的技術執行副總裁 Josh Cummings 說:「我們過去佈署的產品,不符合客戶當今在網路安全方面的合規性要求,它促使他們在失敗之前更換面板、攝影機、對講機等。」「遺留裝置無法處理最新的 TLS [傳輸層安全,transport layer security]協議、加密、通訊標準等。」

製造商正在使用 Genetec 的安全分數小部件等工具來反擊網路風險,這是一個動態強化工具,可以即時檢查系統網路安全,制訂指導方針並監控系統的不同元素是否符合要求。 // 圖片由 GENETEC 提供

確保網路安全是雙向的:安全整合商也需要採取自己的內部預防措施。根據 2022 年 Verizon 資料洩露調查報告,2021 年供應鏈攻擊佔系統入侵事件的 62%。安全整合商本質上是這個供應鏈的一部分,馬裡德州貝塞斯達 Brivo 的營運長 John Szczygiel 說:「對於整合商來說,這意味著他們必須做得更好,」他說。「如果他們帶著膝上型電腦去客戶位置,登入客戶的系統,如果他們可以訪問客戶網路,他們會對客戶構成風險。他們應該在內部檢視,並確保他們正在為自己的公司做[網路安全]的事情。」

他說,這意味著整合商需要有自己的網路安全計劃和指導方針,例如以結構化的方式釋出和監控電腦,並對員工進行背景調查。「2023 年及以後的最大趨勢是,實體在審查供應商的方式上將變得非常嚴格,因為他們不能在不確保不帶來一些風險的情況下,只允許他們訪問 IT 網路。」

想要幫助留住客戶(和自己!)的安全整合商,免受網路暴露的風險,應隨時瞭解新出現的漏洞,與製造商合作提供一棧式解決方案,並就網路安全要求進行教育,以便他們將專業知識新增到解決方案組合中。這些提示和其他提示是我們與之交談的,關於如何幫助加強終端使用者,網路安全的訊息來源提供的建議。

更多技術,更多風險

紐約皮茨福德 LelS2 的安全工程經理 George Ajine-Basil 說,雖然影像監控和門禁控制系統,可用於保護寶貴的有形資產,但它們也是當今網路犯罪分子的經常目標,特別是隨著攝影機等工業物聯網(IIoT)元素的擴散。他說:「惡意行為者正在不斷發展他們的方法,以更頻繁地針對這些實體安全技術,以利用高價值目標。」

Genetec 國家銷售工程總監 Matthew Fabian 說,過去,攝影機特別脆弱,特別是因為一些裝置是從製造商那裡運來的,預設密碼在安裝時從未更改過。

洛杉磯 Ollivier and Smart Site 的營運長 Chris Peckham 說,即使在今天,由於一些供應商和使用者沒有修復舊的漏洞,以及使用預設使用者名稱和密碼,IP 攝影機仍然是一個風險。

然而,許多攝影機製造商現在生產的攝影機,可以在終端使用者不首先提供更新密碼的情況下阻止訪問。Fabian 說,對此類裝置進行身份驗證有助於防止「中間人」(MITM,man in the middle)攻擊,即攻擊者在兩方之間秘密攔截和轉發訊息,他們認為他們直接相互通訊 —— 在這種情況下,是攝影機。

他補充說,攝影機並不是壞演員的唯一潛在切入點,特別是隨著更多安全裝置上線。事實上,今天的電子安全系統包括更多的裝置 —— 不僅僅是攝影機和門,還有從槍擊檢測到溫度感測器的一切 —— 這意味著網路犯罪分子有更多的潛在接入點。Fabian 說:「最大的攻擊來自接管這些裝置,並將它們用作機器人攻擊來執行 DOS 攻擊的人。」「我們看到的一個趨勢是保護這些裝置,並確保安全系統不是網路安全的薄弱環節,特別是在物聯網方面。」這包括強制使用安全密碼,使用 TLS 等安全通訊協議,以及練習更多的網路衛生。

Michael S 說,在當今的整合世界中,任何具有 IP 地址的裝置,都容易受到安全漏洞的影響。Ruddo,弗吉尼亞州赫恩登綜合安全技術公司的首席戰略官。 他說:「我想說作業系統在榜單上名列前茅。」「確保作業系統被補丁到當前的安全級別是關鍵。然而,實際上,任何具有 IP 地址的裝置,作為整個系統的一部分都需要得到保護。 [按漏洞]對他們進行排名可能是不公平的,因為系統環境中的一切,包括網路基礎設施都必須是網路安全的;否則,不良行為者可以訪問系統,該基礎設施將從那裡造成嚴重破壞。」

隨著當今眾多互聯裝置的出現,繼續關注網路安全威脅和更新以保護它們非常重要。 // 圖片由 ASSA ABLOY 提供

Ajime-Basil 說,系統伺服器、客戶端門禁控制器和一些門的介面,現在已連線到 IP 網路,因此使這些系統保持最新狀態,是確保網路風險最小化和補救的關鍵基本要求。例如,一些解決工作將在這些平台的作業系統內處理,因此缺乏網路安全維護將導致更大的攻擊面。

加利福尼亞州霍桑 AMAG Technology 工程副總裁 Mike Kobaly 說:「我認為,當人們真的需要關注整個生態系統時,很難選擇最大的[網路風險]來源。如果網路上有一個過時的作業系統,存在零日漏洞(zero-day vulnerability),那麼這些都很容易被破壞,」他說。「同樣,隨著更多的智慧裝置被新增到網路中,其中大多數都帶有某種類型的 API [應用程式編寫程式介面,application programming interface]。API 安全是一個日益成長的風險,可能會使客戶面臨他們過去從未見過的攻擊。確保所有裝置和作業系統都使用最新的韌體,和安全更新進行修補,這一點非常重要。」

雖然更新很重要,但網路雜物正在不斷尋找繞過它們的方法。康乃狄克州紐黑文市 ASSA ABLOY 的首席技術官 Peter Boriskin 說:「過去幾年的變化是地緣政治環境,這些環境催生了來自美國國內外國際參與者和罪犯的複雜、更卑鄙的網路攻擊。」此外,疫情為麻煩製造者開闢了更多時間來開發新計劃,在家工作的情況無意中使一些 WFH 系統暴露在漏洞中。幸運的是,公司和使用者現在敏銳地意識到其影響,並採取必要措施加強其混合工作環境中的網路安全。但這仍然是一個需要持續關注的學習過程。」

Ajine-Basil 說,網路犯罪分子正在尋求在其可訪問的攻擊表面景觀中,利用任何脆弱系統或元件的資源和處理能力。「這些計算資源可以被用於惡意目的,例如建立殭屍網路。MooBot 和 Mirai botnet 都是網路攻擊者利用 IP 的不安全攝影機的例子。」

安全經銷商/整合商和 IT 專業人士都認為,網路責任是 2023 年的首要問題。 // 圖片由 GENETEC 提供

但是,儘管是複雜的詐騙成為頭條新聞,但入侵一個一開始就缺乏安全保障的系統不需要犯罪策劃者。Brivo 的 Szczygiel 說,在門禁控制方面,「第一(威脅)是使用不安全、非加密的憑證,」125 KH 低頻讀卡器特別容易受到駭客攻擊,以及建立重複的、未經授權的鑰匙扣和卡。他說:「你可以去 400 碼外的雜貨店,找到一台機器,你可以用來複製憑證,並隨手製作任意數量的副本。」「如果你去 CloneMyKey.com,你在那裡也有同樣的能力。 現在實體安全的最大風險,是使用完全不安全的憑證,這些憑證可以複製,以及隨之搭配的讀者。」

再加上糟糕的門鎖安裝實踐和缺乏維護的現實,你就有了一場完美的網路責任風暴。Szczygiel 說:「鎖上安全的門,但很多東西都安裝在適當的安裝中,例如遮蔽。」「如果你使用紅外線探測器進行免費訪問,這很方便,但問題是有很多方法可以從外面絆倒這些探測器。 ... 你可以把煙霧吹過玻璃門的裂縫,然後絆倒探測器,並在五秒鐘內到達某人的辦公室。而且沒有警報,因為門禁控制系統認為該請求被從內部退出的人絆倒了。」

一如既往,人為錯誤仍然是網路曝光的最重要因素之一。Paladin Technologies 的 Cummings說:「我想說,電子安全的最大風險來源是人。」「社會工程,加上糟糕的網路衛生,造成了我們很大的風險。我們需要變得更有意識,接受更好的培訓,並專注於以安全的方式佈署技術,以降低這種風險。」

Kobaly 說,這就是為什麼越來越多的企業,在網路安全方面轉向零信任方法。他說:「零信任正在成為新的流行語,特別是隨著客戶轉向混合或多雲佈署,軟體材料清單(SBOMs,software bill of materials)因白宮改善國家網路安全的行政命令而出名。」

給整合商的建議

對於想要幫助客戶加強網路安全的整合商來說,最好的建議是什麼?使用適當的實體安全產品和服務。Cummings 建議,保持簡單。他說:「首先尋找易於佈署的產品。」「不要跳入需要大量提升和熟練勞動力才能佈署的服務。尋找具有預建構服務的產品,你可以轉售和佈署,並以更複雜的產品和功能進行工作。」

Genetec 的 Fabian 說,這意味著發展或加強與製造商的良好工作關係。「與你的製造商合作,提供一棧式解決方案。安全、強化和準備佈署的東西,是確保你的系統不是攻擊載體的簡單方法。」

Kobaly 說,基於雲的產品的成長,也意味著整合商必須持續意識到三大雲提供商(亞馬遜網路服務、微軟 Azure 和谷歌雲平台)中的任何漏洞。他指出:「客戶正在將 IT 責任解除安裝到雲端,因此瞭解最佳實踐,以及雲提供商如何處理安全性、身份驗證和授權非常重要。」「熟悉已知的漏洞,瞭解它們是如何工作的,這樣你就可以教育你的客戶。隨著你越來越熟悉頂級威脅,你將成為客戶如何最好地防止這些攻擊的資源。幫助他們獲得最佳實踐和軟體解決方案,以幫助防止他們。」

LenelS2 的 Ajin-Basil 說,最後,整合商應該投資於發展自己的組織網路安全能力。他說:「雖然整合商不需要試圖成為基礎廣泛的網路安全領域專家,但他們應該是自己領域的專家,因為這與手頭工作的網路要求有關。」「在內部培養這些狹隘的網路能力,將使整合商變得更加自給自足,內部資源可以在整個業務中利用,使所有客戶受益,並幫助發展和維持其業務。在當今的市場中,這種增值能力可以成為關鍵的差異化因素。」

0 comments:

張貼留言